miércoles, 5 de diciembre de 2012

lunes, 3 de diciembre de 2012

sábado, 1 de septiembre de 2012

Clasificación de Redes

Red Alámbrica

El cable es el

medio a través del cual fluye la información en una red alámbrica. Al ser un

grupo de conductores metálicos aislados individualmente, el cable puede

transmitir energía eléctrica o pulsos eléctricos, para alimentación de algún

sistema o para transmitir algún tipo de señal de comunicación o control. Una

red puede utilizar uno o más tipos de cable, aunque el tipo de cable utilizado

siempre estará sujeto a la topología de la red, el tipo de red que utiliza y el

tamaño de la misma.

Red inalámbrica

(WLAN)

En las redes

inalámbricas se utilizan ondas de radio para llevar la información de un punto

a otro sin necesidad de un medio físico guiado. Al hablar de ondas de radio nos

referimos normalmente a portadoras de radio, sobre las que va la información,

ya que realizan la función de llevar la energía a un receptor remoto. Los datos

a transmitir se superponen a la portadora de radio y de este modo pueden ser

extraídos exactamente en el receptor final.

Tipos de redes

inalámbricas

Las redes

inalámbricas se construyen con base en dos variantes. Estas son llamadas de

distintas formas: administradas y no administradas, hosted y de punto a punto

(peer-to-peer) o de infraestructura y de ad-hoc.

Las redes de

computadoras se clasifican por su tamaño, es decir la extensión física en que

se ubican sus componentes, desde un aula hasta una ciudad, un país o incluso el

planeta.

Dicha

clasificación determinará los medios físicos y protocolos requeridos para su

operación, por ello se han definido tres tipos:

Redes de Area

Amplia o WAN (Wide Area Network):

Esta cubre

áreas de trabajo dispersas en un país o varios países o continentes. Para

lograr esto se necesitan distintos tipos de medios: satélites, cables

interoceánicos, radio, etc.. Así como la infraestructura telefónica de larga

distancias existen en ciudades y países, tanto de carácter

Una WAN (Wide Area Network)

es un sistema de interconexión de equipos informáticos geográficamente

dispersos, que pueden estar incluso en continentes distintos. El sistema de

conexión para estas redes normalmente involucra a redes públicas de transmisión

de datos.público como privado.

Redes de Area

Metropolitana o MAN (Metropolitan Area Network):

Tiene

cubrimiento en ciudades enteras o partes de las mismas. Su uso se encuentra

concentrado en entidades de servicios públicos como bancos.

Una MAN (Metropolitan Area Network)

es un sistema de interconexión de equipos informáticos distribuidos en una zona

que abarca diversos edificios, por medios pertenecientes a la misma

organización propietaria de los equipos. Este tipo de redes se utiliza

normalmente para interconectar redes de área local.

Redes de Area

Local o LAN (Local Area Network):

Permiten la

interconexión desde unas pocas hasta miles de computadoras en la misma área de

trabajo como por ejemplo un edificio. Son las redes más pequeñas que abarcan de

unos pocos metros a unos pocos kilómetros.

¿Cómo es el

funcionamiento de una red de área local?

Este es un

conjunto de computadoras ubicadas en un edificio o lugar cercano, además

consta de servidores, estaciones de trabajo, cables y tarjetas de red,

también de programas de computación instalados en los equipos inteligentes.

Esta red

permite la comunicación de las estaciones de trabajo entre sí y el Servidor (y

los recursos asociados a él); para dicho fin se utiliza un sistema operativo de

red que se encarga de la administración de los recursos como así también la

seguridad y control de acceso al sistema interactuando con el sistema

operacional de las estaciones de trabajo.

Fuentes:

miércoles, 29 de agosto de 2012

Cifrado

Es el método

criptográfico que usa un par de claves para el envío de mensajes. Las dos

claves pertenecen a la misma persona a la que se ha enviado el mensaje. Una

clave es pública y se puede entregar a cualquier persona, la otra

clave es privada y el propietario debe guardarla de modo que nadie tenga

acceso a ella. Además, los métodos criptográficos garantizan que esa pareja de

claves sólo se puede generar una vez, de modo que se puede asumir que no es

posible que dos personas hayan obtenido casualmente la misma pareja de claves.

CIFRADO

ASIMÉTRICO: es un sistema en el cual el ordenador que envía los

datos tiene un código de cifrado diferente a todos los demás

El

problema con las claves secretas intercambia ellos a través de Internet o de

una gran red vez que impide que caiga en manos equivocadas. Cualquiera que

conozca la clave secreta puede descifrar el mensaje. Una respuesta es el

cifrado asimétrico, en la que hay dos claves relacionadas--un par de claves.

Una clave pública queda disponible libremente para cualquier usuario que desee

enviar un mensaje. Una segunda clave privada se mantiene en secreta, forma que

sólo pueda saber.

Cualquier mensaje (texto, archivos binarios o documentos) que están cifrados mediante clave pública sólo puede descifrarse aplicando el mismo algoritmo, pero mediante la clave privada correspondiente. Cualquier mensaje que se cifra mediante la clave privada sólo puede descifrarse mediante la clave pública correspondiente.

Esto significa que no tiene que preocuparse de pasar las claves públicas a través de Internet (las claves se suponen que son públicos). Un problema con el cifrado asimétrico, sin embargo, es que es más lento que el cifrado simétrico. Requiere mucha más potencia de procesamiento para cifrar y descifrar el contenido del mensaje.

Cualquier mensaje (texto, archivos binarios o documentos) que están cifrados mediante clave pública sólo puede descifrarse aplicando el mismo algoritmo, pero mediante la clave privada correspondiente. Cualquier mensaje que se cifra mediante la clave privada sólo puede descifrarse mediante la clave pública correspondiente.

Esto significa que no tiene que preocuparse de pasar las claves públicas a través de Internet (las claves se suponen que son públicos). Un problema con el cifrado asimétrico, sin embargo, es que es más lento que el cifrado simétrico. Requiere mucha más potencia de procesamiento para cifrar y descifrar el contenido del mensaje.

EJEMPLO: RSA: La

seguridad de este algoritmo radica en el problema de

la factorización de números enteros. Los mensajes enviados se

representan mediante números, y el funcionamiento se basa en el producto,

conocido, de dos números primos grandes elegidos al azar y mantenidos

en secreto. Actualmente estos primos son del orden de 10200, y se prevé

que su tamaño aumente con el aumento de la capacidad de cálculo de

los ordenadores.

CIFRADO SIMÉTRICO: es un sistema de cifrado en el cual el ordenador que envía la información o mensaje tiene el mismo código de cifrado que a la maquina a la cual le envía el mensaje.

CIFRADO SIMÉTRICO: es un sistema de cifrado en el cual el ordenador que envía la información o mensaje tiene el mismo código de cifrado que a la maquina a la cual le envía el mensaje.

El cifrado simétrico es la técnica más antigua y más

conocida. Una clave secreta, que puede ser un número, una palabra o una

cadena aleatoria de letras, se aplica al texto de un mensaje para cambiar el

contenido de una manera determinada. Esto puede ser tan simple como

desplazamiento de cada letra por un número de posiciones en el

alfabeto. Como remitente y destinatario conocen la clave secreta, pueden cifrar

y descifrar todos los mensajes que utilizan esta clave.

EJEMPLO: Las

clases de criptografía simétrica administrada se utilizan con una clase de

secuencia especial denominada CryptoStream que cifra los datos leídos

en la secuencia. La clase CryptoStream se inicializa con una clase de

secuencia administrada, una clase implementa la

interfaz ICryptoTransform (creada a partir de una clase que

implementa un algoritmo criptográfico) y una

enumeración CryptoStreamMode que describe el tipo de acceso permitido

en CryptoStream. La clase CryptoStream puede inicializarse

utilizando cualquier clase que se derive de la clase Stream,

incluidas FileStream,MemoryStream y NetworkStream. Si se

utilizan estas clases, se puede realizar el cifrado simétrico en diversos objetos

de secuencia.

Fuentes:

♥ Microsoft, Descripción del cifrado simétrico

y asimétrico (2007). España

http://support.microsoft.com/kb/246071/es

♥ José Berenguel, Cifrado simétrico y asimétrico

(2006). España http://www.joseberenguel.com/archivos/imrl/practicas/guion_pr10gpg.pdf

♥ Miguel, Encriptado o cifrado simétrico y asimétrico (2010). México

http://miguelseguridad.blogspot.mx/2010/09/encripato-o-cifrado-simetrico-y.html

lunes, 27 de agosto de 2012

La Máquina Enigma

La

máquina Enigma fue inventada por Arthur Scherbius , un experto en electromecánica que, quiso aplicar

la tecnología existente para mejorar los sistemas de criptografía de los

ejércitos.

Su

idea, patentada en febrero de 1918, consistía en aplicar el Cifrado de Vigenère o, dicho de otra forma, se aplicaba un algoritmo de

sustitución de unas letras por otras. Como Scherbius no contaba con recursos para

fabricarla, se asoció con Willie Korn que tenía una compañía llamada Enigma

Chiffiermaschinen AG en Berlín. Ambos mejoraron el diseño y en 1923 la

presentaron en la Exhibición Postal Internacional de Berlín para el cifrado de

secretos comerciales.

La máquina Enigma

consistía de un teclado conectado a una unidad de codificación. La unidad de

codificación contenía tres rotores separados cuyas posiciones determinaban como

sería codificada cada letra del teclado. Lo que hacía que el código Enigma fuera

tan difícil de romper era la enorme cantidad de maneras en que la máquina se

podía configurar.

Primero, los tres

rotores de la máquina se podían escoger en grupo de cinco, y podían ser

cambiados e intercambiados para confundir a los descifradores. Segundo,

cada rotor podía ser ubicado en una de veintiséis diferentes. Esto quiere decir

que la máquina se podía configurar en más de un millón de maneras. Además de

las conmutaciones que permitían los rotores, las conexiones eléctricas de la

parte posterior de la máquina podían ser cambiadas manualmente dando lugar a

más 150 millones de millones de millones de posibles configuraciones. Para

aumentar la seguridad aún más, la orientación de los tres rotores cambiaba

continuamente, así que cada vez que se transmitía una letra la configuración de

la máquina, y por lo tanto la codificación, cambiaban para la siguiente letra. Como

sucedía con todos los sistemas de código que se utilizaban durante este

período, una debilidad del Enigma era que el receptor tenía que conocer

la configuración establecida por el emisor. Para conservar la seguridad las configuraciones

del Enigma tenían que ser alteradas todos los días.

En caso de que

aún no tengas muy claro cómo funciona la máquina Enigma, te dejamos un par de

simuladores.

http://enigmaco.de/enigma/enigma.swf

Pero la máquina enigma fue descifrada tiempo después, si gustas saber quiénes y cómo fue que lograron descifrarla, te dejamos éste video, dónde se explica a detalle cómo fue que sucedió esto.

Pero la máquina enigma fue descifrada tiempo después, si gustas saber quiénes y cómo fue que lograron descifrarla, te dejamos éste video, dónde se explica a detalle cómo fue que sucedió esto.

Fuentes:

♥ http://www.portalplanetasedna.com.ar/maquina_enigma.htm

♥ http://alt1040.com/2011/07/la-maquina-enigma-el-sistema-de-cifrado-que-puso-en-jaque-a-europa

♥http://www.ciencias.ies-bezmiliana.org/revista/index.php?option=com_content&task=view&id=37&Itemid=26&limit=1&limitstart=1

viernes, 24 de agosto de 2012

Mecanismos vs. Ataques

A

continuación, se muestra un cuadro en donde se muestra contra qué ataques es

recomendable usar cada mecanismo

miércoles, 22 de agosto de 2012

Modelo OSI

El núcleo de esta norma es el modelo

de referencia OSI, un conjunto de siete capas que definen las diferentes etapas

que deben pasar datos por viajar desde un dispositivo a otro sobre una red.

El modelo se compone por capas las cuales

son:

JUEGO DE APLICACIÓN

♥Capa 7:

Aplicación - Es la capa que realmente se relaciona con el sistema operativo o

aplicación siempre que el usuario decida transferir archivos o realizar otras

actividades relacionadas con la red.

♥Capa 6:

Presentación - Toma los datos proporcionados por la Capa de aplicación y lo

convierte en un formato estándar que las otras capas pueden entender.

♥Capa 5:

Sesión - Establece, mantiene y termina la comunicación con el dispositivo de

recepción.

CONJUNTO DE TRANSPORTE

♥Capa 4:

transporte - Mantiene el control de flujo de datos y proporciona para

comprobación de errores y recuperación de datos entre los dispositivos. Control

de flujo significa que la capa de transporte se mira para ver si datos proceden

de más de una aplicación e integran los datos de cada aplicación en una sola

secuencia de la red física.

♥Capa 3: red

- La forma en que los datos se enviarán al dispositivo destinatario se

determina en esta capa. Protocolos lógicos, enrutamiento y direccionamiento se

manejan aquí.

♥Capa 2:

datos - El protocolo físico adecuado es asignado a los datos. También, se

define el tipo de red y la secuencia de paquetes.

♥Capa 1: Física

- Nivel del hardware real. Define las características físicas de la red como

conexiones, niveles de tensión y sincronización.

El modelo de referencia OSI es sólo

una pauta. Las pilas de protocolo real se suelen combinar uno o más de las

capas OSI en una sola capa.

PILAS DE PROTOCOLO

Una pila de protocolo es un grupo de

protocolos que trabajan juntos para permitir que software o hardware realicen

una función. La pila de protocolo TCP/IP es un ejemplo bueno. Esto usa cuatro

capas que trazan un mapa al modelo OSI como sigue:

• Capa 1: Interfaz de red - Esta

capa combina las capas Físicas y capas de Datos y rutas los datos entre

dispositivos en la misma red. Esto también maneja el cambio de datos entre la

red y otros dispositivos.

• Capa 2: Internet - Esta capa equivale

a la capa de Red. El Protocolo de Internet (IP) usa la Dirección IP,

consistiendo en un Identificador de Red y un Identificador de Anfitrión, para

determinar la dirección del dispositivo con el cual esto se comunica.

• Capa 3: Transporte - Correspondiente

a la capa de Transporte de OSI, esto es la parte de la pila de protocolo donde

el Protocolo de Control de Transporte (TCP) puede ser encontrado. TCP trabaja

preguntando a otro dispositivo sobre la red si quiere aceptar la información del

dispositivo local.

• Capa 4: Aplicación - la Capa 4

combina la Sesión, Presentación y Capas de aplicación del modelo OSI. Los

protocolos para funciones específicas, como el correo electrónico (Protocolo de

Transferencia postal Simple, SMTP) y transferencia de archivos (Protocolo de

transferencia de archivos, FTP) residen a este nivel.

lunes, 20 de agosto de 2012

Sistemas Distribuidos

Primero que nada, debemos dar la definición de un sistema distribuido, para lo cual, citaremos las definiciones que han dado 3 distintos autores.

“Un Sistema Distribuido es una colección de computadores

independientes que aparecen ante los usuarios como un único sistema coherente.”

(Andrew S. Tanenbaum).

“Un sistema en el cual tanto los componentes de hardware

y software de un computador conectados en red se comunican y coordinan mediante

paso de mensajes.” (G.Coulouris, J.Dollimore, T.Kindberg).

“Aquel que le impide a uno continuar su trabajo cuando falla un computador del cual uno nunca ha oído hablar.” (L.Lamport).

Una vez que contamos con la definición de un sistema distribuido, es importante mencionar que, para que un sistema sea distribuido debe cumplir con tres requisitos:

♥ Inexistencia de Reloj Global: Los programas que necesitan cooperar coordinan sus acciones mediante el intercambio de mensajes, que depende de una idea compartida del instante en el que ocurren las acciones de los programas.

♥ Concurrencia : Es realizar varios trabajos en distintas computadoras al mismo tiempo. Ejecución de programas concurrentes.

♥ Fallos independientes: Los sistemas pueden fallar de distintas formas, los fallos en la red producen aislamiento de los computadores conectados e él, sin que detengan su ejecución. Cada componente puede fallar independientemente, permitiendo que los demás continúen su ejecución.

Pero quizá hasta este punto no tengamos muy claro qué es un sistema distribuido, por lo que, a continuación daremos seis ejemplos, explicando el por qué son un sistema distribuido.

6. Skype: Permite realizar otras acciones mientas se realiza una videollamada o una llamada, aparte de que no es necesario que los involucrados en la llamada cuenten con un reloj global, dado que no le da importancia a las zonas horarias. Por último, en caso de que falle el sistema de alguno de los involucrado y se esté realizando una llamada grupal, los demás miembros pueden continuar efectuando la llamada sin cambio alguno.

Pero quizá hasta este punto no tengamos muy claro qué es un sistema distribuido, por lo que, a continuación daremos seis ejemplos, explicando el por qué son un sistema distribuido.

1. Juego MapleStory: Es distribuido

porque tiene concurrencia en el momento en que corren varias cosas a la vez -el

juego y su programa antihack-, no cuenta con reloj global debido a que

cualquier persona del continente se puede conectar a la hora que guste y jugar

en línea, sin necesidad de que todos los jugadores cuenten con la mismo zona

horaria.

2. XBox LIVE: Cuenta con concurrencia, ya que mientras está el juego, ocurren otros procesos, no necesitan estar sincronizados los equipos de los jugadores para que puedan hacer uso de éste y por último, en caso de que falle el sistema de alguno de los jugadores, los demás pueden continuar haciendo uso del servicio.

3. Facebook-Messenger: En caso de

que falle la conexión de alguna de las personas involucradas en una

conversación, la otra puede continuar hablando con otras personas; ejecuta

varios procesos a la vez, ya que mientras estas en el chat, también puedes

realizar otras actividades y por último, no necesita que los usuarios tengan la

misma zona horaria para poder comunicarlos.

4. e-Bay: Puede registrar compras y anuncios de productos al mismo tiempo, además del

nuevo registro de cuentas para nuevos compradores. Los servicios son

reflejados, así que si falla uno puede ser recuperado por otro servidor al cual

está afiliado e-Bay y con eso, no falla el sistema. Y además de lo anterior, e-Bay es un sistema distribuido, porque todo el tiempo se están registrando

compras y nuevas ofertas por usuarios de todo el mundo, así que no esta sujeto

a un reloj global.

5. Cablevisión On-Demand: Es un sistema distribuido debido a que en caso de fallas en el módem de un usuario, los demás usuarios tendrán una continuidad en su servicio, sin percatarse de que falló una red. No es necesario estar en una determinada zona horaria para acceder al servicio y finalmente se pueden realizar pagos o consultas de la programación mientras se hace uso del servicio de televisión por cable.6. Skype: Permite realizar otras acciones mientas se realiza una videollamada o una llamada, aparte de que no es necesario que los involucrados en la llamada cuenten con un reloj global, dado que no le da importancia a las zonas horarias. Por último, en caso de que falle el sistema de alguno de los involucrado y se esté realizando una llamada grupal, los demás miembros pueden continuar efectuando la llamada sin cambio alguno.

sábado, 18 de agosto de 2012

Seguridad de la Información

¿Qué es la

seguridad de la información?

La seguridad de

la información, es definida por William R. Cheswick, como "evitar que

alguien haga cosas que no quieres que haga con o desde tu ordenador o alguno de

sus periféricos".

Según el INFOSEC

Glossary 2000 "Son las medidas y controles que aseguran la

confidencialidad, integridad y disponibilidad de los activos de los Sistemas de

Información, incluyendo hardware, software, firmware y aquella información que

procesan, almacenan y comunican".

Por último, de

acuerdo con ISO17799: "La seguridad de la información es la preservación

de la confidencialidad, integridad y disponibilidad de la información de un

sistema".

¿Qué

es una amenaza?

William

Stallings define una amenaza como la posibilidad de violación de la seguridad,

existente con una circunstancia, capacidad, acción o evento capaz de romper la

seguridad y causar perjuicio. Es un peligro posible que podría explotar una

vulnerabilidad.

De acuerdo a

R. Shirey es "un potencial para la violación de la seguridad, que existe

cuando hay una circunstancia, capacidad o acción que podría violar la seguridad

y causar daño".

Según la UIT

en X.800 es una violación potencial de la seguridad.

¿Qué es un

ataque?

La UIT en X.800 define un ataque como una amenaza intencional

que se concretiza.

W. Stalling menciona que es una amenaza inteligente; acto

inteligente y deliberado para eludir los servicios de seguridad y violar la

seguridad de un sistema.

De acuerdo a R.

Shirey en Internet Security Glossary. IETF RFC 2828, es "un asalto sobre

la seguridad de sistema que proviene de una amenaza inteligente".

Las definiciones anteriores permiten citar la clasificación

que Stalling realizó, la cual es:

♥ Activos

◘ Suplantación

◘ Repetición

◘ Modificación de mensajes

◘ Interrupción del servicio

♥ Pasivos

◘ Obtención de mensajes

◘ Análisis

de tráfico

¿Qué es un

mecanismo de seguridad?

De acuerdo a RFC

2828 es "un proceso (o un dispositivo que incorpora tal proceso) que puede

ser usado en un sistema para poner en práctica un servicio de seguridad que

proporcionan dentro del sistema".

Citando a Cintia

Quezada Reyes "Un mecanismo de seguridad (también llamado herramienta de

seguridad o control) es una técnica que se utiliza para implementar

un servicio, es decir, es aquel mecanismo que está diseñado para

detectar, prevenir o recobrarse de un ataque de seguridad".

Javier Arelio Bertolin menciona que son el tercer aspecto a

considerar dentro de la seguridad de información, haciendo énfasis en que éstos

son los métodos usados para aplicar un servicio, especificando cómo deben ser

ejecutados los controles que son requeridos.

¿Qué es un servicio de seguridad?

William Stalling los define como un servicio proporcionado por una capa de protocolo de sistemas abiertos de comunicación que garantiza la seguridad adecuada de los sistemas o transferencias de datos, dicho con otras palabras, es un servicio de procesamiento o comunicación proporcionado por un sistema para dar protección a los recursos, implementado políticas de seguridad , que son aplicados a su vez, por mecanismos de seguridad.

De acuerdo con RFC 2828 es "Un tratamiento o el servicio de comunicación que se es proporcionado por un sistema para dar una clase específica de protección a los recursos de un sistema."

Por último,

en X.800 se define como "un servicio proporcionado por una capa de

sistemas abiertos comunicantes, que garantiza la seguridad adecuada de los

sistemas y de la transferencia de datos".

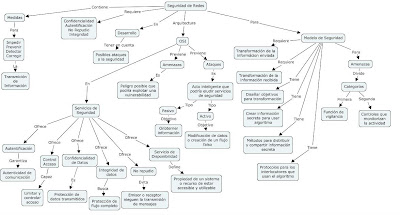

A continuación, mostramos un mapa conceptual que -a grandes rasgos- menciona lo

más importante sobre la seguridad de redes.

CONCLUSIONES

La seguridad es algo que ha ido cambiando

a lo largo del tiempo; desde que la información se protegía por medios físicos,

hasta que apareció el computador. Fue a partir de éste momento en que las

medidas de seguridad sufrieron un cambio notable, puesto que la introducción de

información confidencial en los computadores, -los cuales se conectan a redes de

un tamaño considerable- provocó que ésta se compartiera en mayores áreas y

lugares, en lapsos de tiempo cortos. Por lo mismo de que comenzó a

existir un tráfico de información surgieron ataques para poder

obtener o manipular dicha información; los ataques pueden ir desde sólo

observar la información ajena, hasta utilizarla para afectar a un sistema. Pero

para contrarrestar esto, surgieron servicios de seguridad que aplican mecanismos de seguridad ayudando a proteger la información.

Ahora mismo, nosotros usamos

mecanismos o servicios de seguridad, pues desde el antivirus que tengamos en

nuestras computadoras, hasta las contraseñas que manejamos en nuestras

distintas redes sociales, implican una protección a nuestra información -en el

caso de redes sociales, la contraseña nos permite tener cierta información

privada y otra tanta pública según lo deseemos-.

Por lo tanto, es importante

mantenernos a la vanguardia en éste tema de seguridad, debido a que, no sólo

comprometemos la integridad de nuestro software, sino, también se puede

comprometer la información de nuestro cliente, lo cual disminuiría la calidad y posible renombre que pueda adquirir nuestra empresa.

Suscribirse a:

Entradas (Atom)